|

Extensions SMTP |

Faire défiler Précédente Haut de page Suivante Plus |

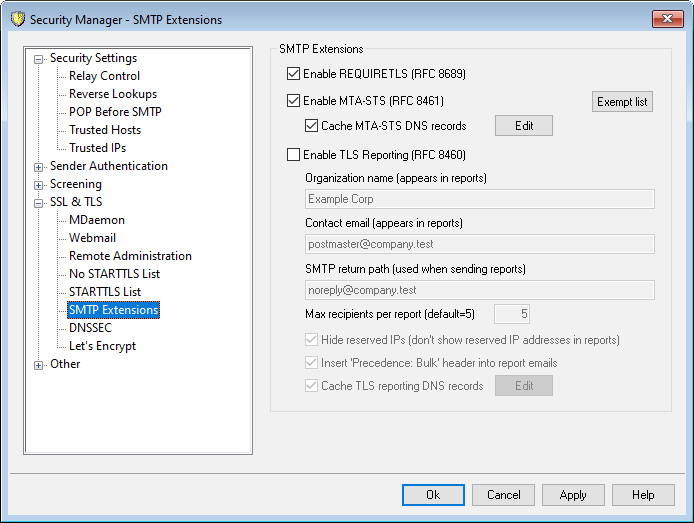

Extensions SMTP

Activer REQUIRETLS (RFC 8689)

RequireTLS vous permet de marquer les messages pour REQUIRETLS. Si TLS n'est pas possible (ou si les paramètres de l'échange de certificats TLS sont inacceptables), les messages seront renvoyés au lieu d'être délivrés de manière non sécurisée. Pour une description complète de RequireTLS, voir : RFC 8689 : SMTP Require TLS.

RequireTLS est activé par défaut, mais les seuls messages soumis au processus RequireTLS sont les messages spécifiquement marqués par une règle du Filtre de contenu à l'aide de la nouvelle action du Filtre de contenu, "Marquerle message pour REQUIRETLS...", ou les messages envoyés à <local-part>+requiretls@domain.tld (par exemple, arvel+requiretls@mdaemon.com). Tous les autres messages sont traités comme si le service était désactivé. Plusieurs conditions doivent être remplies pour qu'un message puisse être envoyé à l'aide de RequireTLS. Dans le cas où l'une d'entre elles ne serait pas respectée, le message serait renvoyé au lieu d'être envoyé en clair. Ces conditions sont les suivantes :

•RequireTLS doit être activé.

•Le message doit être marqué comme nécessitant le traitement RequireTLS, via l'action du Filtre de contenu ou l'adresse"<localpart>+requireTLS@...".

•Les recherches DNS pour les hôtes MX destinataires doivent utiliser DNSSEC (voir ci-dessous), ou le MX doit être validé par MTA-STS.

•La connexion à l'hôte destinataire doit utiliser SSL (STARTTLS).

•Le certificat SSL de l'hôte de réception doit correspondre au nom de l'hôte MX et être lié à une autorité de certification approuvée.

•Le serveur de messagerie de réception doit prendre en charge REQUIRETLS et l'indiquer dans la réponse EHLO.

RequireTLS nécessite des vérifications DNSSEC des hôtes de l'enregistrement MX, ou le MX doit être validé par MTA-STS. Vous pouvez configurer DNSSEC en spécifiant des critères selon lesquels les recherches demanderont le service DNSSEC. Le Cache IP de MDaemon dispose d'une option permettant d'accepter les affirmations DNSSEC, et des instructions relatives au DNSSEC figurent en haut du Fichier MX HOSTS. Enfin, le DNSSEC nécessite des serveurs DNS configurés de manière appropriée, ce qui dépasse le cadre de ce fichier d'aide.

La prise en charge de MTA-STS est activée par défaut et est décrite dans la RFC 8461 : SMTP MTA-STS Strict Transport Security (MTA-STS).

SMTP MTA Strict Transport Security (MTA-STS) est un mécanisme permettant aux fournisseurs de services de messagerie (SP) de déclarer leur capacité à recevoir des connexions SMTP sécurisées par Transport Layer Security (TLS) et de spécifier si les serveurs SMTP d'envoi doivent refuser de livrer aux hôtes MX qui n'offrent pas TLS avec un certificat de serveur de confiance. Pour configurer MTA-STS pour votre propre domaine, vous aurez besoin d'un fichier de politique MTA-STS qui peut être téléchargé via HTTPS à partir de l'URL https://mta-sts.domain.tld/.well-known/mta-sts.txt, où "domain.tld" est votre nom de domaine. Le fichier texte de la politique doit contenir des lignes au format suivant :

version : STSv1

mode : testing

mx : mail.domain.tld

max_age : 86400

Le mode peut être "none", "testing" ou "enforce". Il doit y avoir une ligne "mx" pour chacun de vos noms d'hôtes MX. Un joker peut être utilisé pour les sous-domaines, comme "*.domain.tld". L'âge maximum est exprimé en secondes. Les valeurs courantes sont 86400 (1 jour) et 604800 (1 semaine).

Un enregistrement DNS TXT est également nécessaire à _mta-sts.domain.tld, où "domain.tld" est votre nom de domaine. Dans cet enregistrement, la valeur doit correspondre au format suivant

v=STSv1 ; id=20200206T010101 ;

La valeur de "id" doit être modifiée à chaque fois que le fichier de politique est changé. Il est courant d'utiliser un horodatage pour l'identifiant.

Liste des Exceptions

Utilisez cette liste pour exempter des domaines spécifiques de MTA-STS.

Cache Enregistrements DNS MTA-STS

Par défaut, MDaemon met en cache les enregistrements DNS MTA-STS. Cliquez sur Modifier pour afficher ou modifier le fichier de cache actuel.

Activer les Rapports TLS (RFC 8460)

Les Rapports TLS sont désactivés par défaut et sont décrits dans la RFC 8460 : SMTP TLS ReportingSMTP.

Les Rapports TLS permettent aux domaines utilisant MTA-STS d'être notifiés en cas d'échec de la récupération de la politique MTA-STS ou de la négociation d'un canal sécurisé à l'aide de STARTTLS. Lorsque cette option est activée, MDaemon envoie un rapport quotidien à chaque domaine compatible STS auquel il a envoyé (ou tenté d'envoyer) du courrier ce jour-là. Plusieurs options permettent de configurer les informations contenues dans les rapports.

Pour configurer les Rapports TLS pour votre domaine, activez la signature DKIM et créez un enregistrement DNS TXT à _smtp._tls.domain.tld, où "domain.tld" est votre nom de domaine, avec une valeur au format :

v=TLSRPTv1 ; rua=mailto:mailbox@domain.tld

Où mailbox@domain.tld est l'adresse électronique où vous souhaitez que les rapports concernant votre domaine soient envoyés.