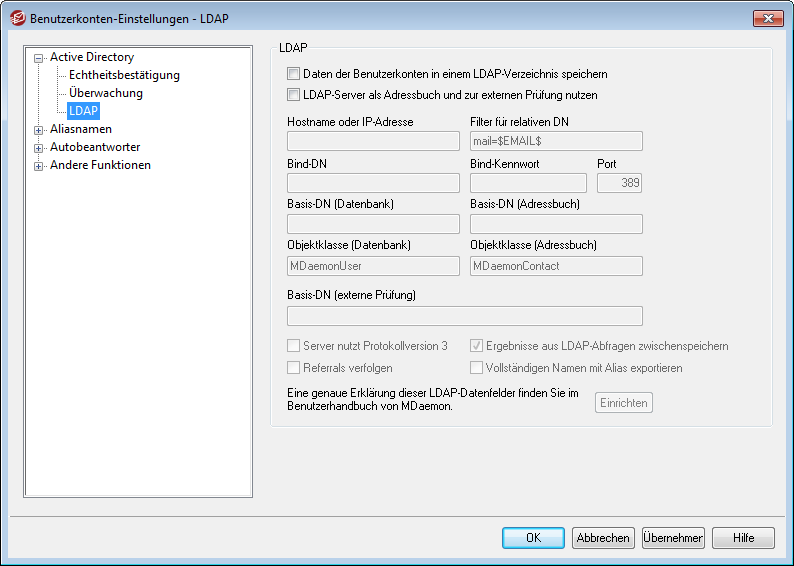

MDaemon unterstützt Leistungsmerkmale des Lightweight Directory Access Protocol (LDAP). Sie erreichen den Konfigurationsdialog für die LDAP-Leistungsmerkmale über "Benutzerkonten » Benutzerkonten-Einstellungen » ActiveD Directory » LDAP". Sie können MDaemon so konfigurieren, dass MDaemon Daten über alle Benutzerkonten an einen LDAP-Server übermittelt und aktuell hält. MDaemon übermittelt dazu jedes Mal Daten an den LDAP-Server, wenn ein MDaemon-Benutzerkonto hinzugefügt oder gelöscht wird. Benutzer, deren Mailclients ebenfalls LDAP unterstützen, können so auf ein systemweites Adressbuch mit Einträgen über alle lokalen MDaemon-Benutzer und aller anderen Kontakte, die Sie hinzufügen, zurückgreifen.

Sie können den LDAP-Server auch als Benutzerdatenbank für MDaemon verwenden. Sie benötigen dann nicht die Benutzerdatenbank in Form der Datei USERLIST.DAT oder einer ODBC-kompatiblen Datenbank. Diese Art der Benutzerverwaltung ist besonders nützlich, wenn Sie MDaemon-Server an verschiedenen Standorten betreiben, die alle auf dieselbe Benutzerdatenbank zugreifen sollen. Jeder MDaemon-Server in einer solchen Infrastruktur kann dann auf denselben LDAP-Server zugreifen und die Informationen zentral und nicht mehr lokal speichern.

LDAP

Benutzerdaten in einem LDAP-Verzeichnis speichern

Mit dieser Option verwendet MDaemon statt einer ODBC-Datenbank oder der lokal abgelegten Datei USERLIST.DAT einen LDAP-Server als Benutzerdatenbank. Diese Art der Benutzerverwaltung kann dann sinnvoll sein, wenn mehrere verschiedene MDaemon-Installationen an verschiedenen Standorten bestehen, die sich alle eine einzige Benutzerdatenbank teilen sollen. Dazu müssen die beteiligten MDaemon-Server so konfiguriert werden, dass sie zum Zweck des Austauschs von Benutzerdaten auf denselben LDAP-Server zugreifen, anstatt die Benutzerdaten lokal zu speichern.

LDAP-Server als Adressbuch und zur externen Prüfung nutzen

Falls Sie eine ODBC-Datenbank oder die Datei USERLIST.DAT anstatt eines LDAP-Servers als Benutzerdatenbank verwenden, kann gleichwohl ein LDAP-Server mit den Namen, E-Mail-Adressen und Aliasnamen aller Benutzer des Systems versorgt werden und als systemweites Adressbuch für alle Benutzer dienen, deren Mailclients LDAP unterstützen. Dazu muss diese Option aktiv sein.

Diese Option bewirkt, dass die Datenbank des LDAP-Servers mit den Postfachnamen, Aliasnamen und Mailinglisten des eigenen Systems versorgt und auf dem aktuellen Stand gehalten wird. Diese Datenbank kann dann als Datenquelle für die externe Prüfung von Benutzerdaten dienen. Weitere Informationen hierzu erhalten Sie unter Basis-DN (externe Prüfung) weiter unten.

Eigenschaften des LDAP-Servers

Hostname oder IP-Adresse

Der Hostname oder die IP-Adresse des verwendeten LDAP-Servers sind hier einzutragen.

Filter für relativen DN

Diese Einstellung dient dazu, den relativen DN für den LDAP-Eintrag jedes Benutzers zu erzeugen. Der relative DN (RDN) ist der ganz links stehende Teil eines eindeutigen Namens. Alle gleichrangigen Einträge, die von einem gemeinsamen übergeordneten Eintrag abgeleitet sind, müssen jeweils einen eindeutigen RDN haben. Es bietet sich daher an, als RDN die jeweilige E-Mail-Adresse zu verwenden, damit keine Konflikte auftreten können. Hierfür muss das Makro $EMAIL$ ein dieses Feld eingetragen sein (also beispielsweise mail=$EMAIL$). Der eindeutige Name eines Benutzers wird aus dem RDN und dem weiter unten definierten Basis-DN zusammengesetzt.

Bind-DN

Hier wird der eindeutige Name eingetragen, der auf dem LDAP-Server über Administratorrechte verfügt. MDaemon verwendet ihn, um die Einträge für seine Benutzer auf dem aktuellen Stand zu halten. Dieser DN wird für die Echtheitsbestätigung im Rahmen der Bind-Vorgänge verwendet.

Bind-Kennwort

Dieses Kennwort wird zusammen mit dem Bind DN für die Anmeldung beim LDAP-Server genutzt.

Port

Hier wird der Port eingetragen, den der LDAP-Server auf eingehende Verbindungen überwacht. MDaemon verwendet ihn zum Verbindungsaufbau.

Basis-DN (Datenbank)

Hier wird der eindeutige Name (distinguished name, DN) angegeben, der für alle Benutzer von MDaemon gelten soll, wenn ein LDAP-Server statt der Datei USERLIST.DAT zur Verwaltung der Benutzerdatenbank eingesetzt wird. Der Basis-DN dient zusammen mit dem RDN (vgl. oben Filter für relativen DN) der Erstellung des eindeutigen Namens für jeden einzelnen Benutzer.

Basis-DN (Adressbuch)

Bei der Ausgabe der Benutzerkonten in ein LDAP-gestütztes Adressbuch wird der hier der Basis-DN ("Root-DN") angegeben, der in allen Einträgen der Benutzeradressbücher verwendet wird. Der Basis-DN dient zusammen mit dem RDN (vgl. oben Filter für relativen DN) der Erstellung des eindeutigen Namens für jeden einzelnen Benutzer.

Objektklasse (Datenbank)

Hier wird angegeben, welcher Objektklasse die einzelnen Einträge in der Benutzerdatenbank von MDaemon angehören müssen. Die einzelnen Einträge enthalten dann das Attribut objectclass= und den angegebenen Wert.

Objektklasse (Adressbuch)

Hier wird angegeben, welcher Objektklasse die einzelnen Einträge in den Adressbüchern der Benutzer von MDaemon angehören müssen. Die einzelnen Einträge enthalten dann das Attribut objectclass= und den angegebenen Wert.

Basis-DN (externe Prüfung)

Ein weit verbreiteter Nachteil von Domänen-Gateways und Servern, die als Ausfallsicherung oder "Backup-Server" arbeiten, ist, dass sie üblicherweise nicht feststellen können, ob eine eingehende Nachricht an ein bestehendes Benutzerkonto gerichtet und damit zulässig ist oder nicht. Ein Beispiel hierzu: Trifft bei dem Backup-Server der Domäne example.com eine Nachricht für user1@example.com ein, so kann der Backup-Server nicht feststellen, ob auf dem Hauptserver der Domäne example.com tatsächlich ein Benutzerkonto, einen Aliasnamen oder eine Mailingliste für den Namen "user1" besteht. Der Backup-Server hat also nur die Möglichkeit, alle eingehenden Nachrichten anzunehmen. MDaemon enthält Funktionen, mit deren Hilfe eine Prüfung solcher Adressen möglich ist und damit das Problem gelöst wird. Durch Angabe eines Basis-DN für externe Prüfung wird der zugehörige LDAP-Server mit Informationen über alle Postfächer, Aliasnamen und Mailinglisten versorgt. Der Backup-Server kann dann bei Eingang einer neuen Nachricht durch Abfrage bei diesem LDAP-Server feststellen, ob die Empfängeradresse gültig ist. Ergibt die Prüfung, dass die Adresse nicht gültig ist, wird die Nachricht abgewiesen.

Server nutzt Protokollversion 3

Diese Option bewirkt, dass für die Prüfung das LDAP-Protokoll der Version 3 genutzt wird.

Referrals verfolgen

Bisweilen ist auf einem LDAP-Server das eigentlich angeforderte Objekt nicht gespeichert; der Server kann aber über einen Verweis auf den Speicherort des Objekts verfügen und den Client dorthin verweisen. Diese Option bewirkt, dass während der Prüfung solche Verweise ausgewertet und verfolgt werden. Sie ist per Voreinstellung deaktiviert.

Ergebnisse aus LDAP-Abfragen zwischenspeichern

Diese Option bewirkt, dass die Ergebnisse der LDAP-Abfragen im Cache zwischengespeichert werden und für einen begrenzten Zeitraum für neue Abfragen zur Verfügung stehen. Diese Option ist per Voreinstellung aktiv. Falls Sie die Ergebnisse nicht zwischenspeichern wollen, deaktivieren Sie diese Option.

Vollständigen Namen mit Alias exportieren

Adressdaten, die keine Daten für Adress-Aliasnamen sind, enthalten beim Export den Vor- und Nachnamen aus dem Benutzerkonto im Feld CN. Bei Adressdaten über Aliasnamen wird in dieses Feld die tatsächliche E-Mail-Adresse des Benutzerkontos (nicht der Aliasname) eingetragen. Falls Sie statt der tatsächlichen Adresse den Vor-und Nachnamen aus dem Benutzerkonto exportieren wollen, aktivieren Sie diese Option. Der Export ist nur möglich, wenn Vor- und Nachname bekannt sind. Diese Option ist per Voreinstellung abgeschaltet.

Einrichten

Durch Anklicken dieses Steuerelements wird die Konfigurationsdatei LDAP.dat in einem Texteditor geöffnet. In dieser Datei werden die Namen der LDAP-Attribute für die entsprechenden Felder der Benutzerkonten in MDaemon festgelegt.

Siehe auch:

Optionen zur Benutzerdatenbank